Thursday, 09:19 18/05/2017

Toàn cảnh cuộc lây lan của “đại dịch” Wannacry

Kinhtedothi - Với những con số biết nói, Wannacry đã chứng minh được sự nguy hiểm cũng như sức tàn phá dường như không giới hạn của mã độc trên không gian số.

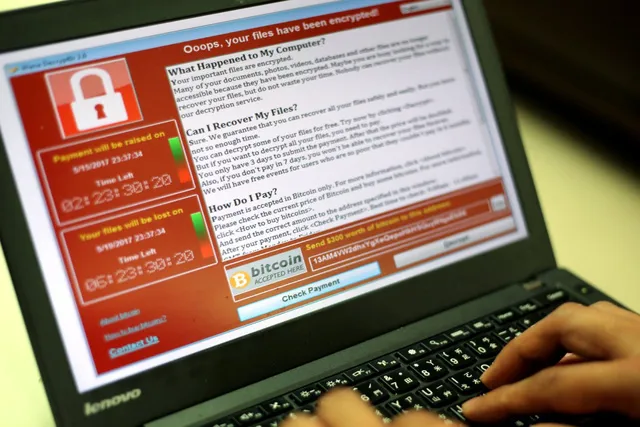

Mới xuất hiện vào cuối tuần trước nhưng tới hiện tại mã độc Wannacry đã khiến cả thế giới rúng động về tốc độ lây lan khủng khiếp của mình. Dòng chữ “Rất tiếc, các tập tin của bạn đã bị mã hoá” đang trở thành cơn ác mộng với hàng ngàn tổ chức cũng như doanh nghiệp trên thế giới. Và để thoát khỏi mã độc này nạn nhân phải bỏ ra số tiền chuộc bằng Bitcoin giá trị từ 300 USD – 600 USD.

Là biến thể của phần mềm gián điệp, Wannacry có chức năng ngăn chặn người dùng trên hệ điều hành Windows truy cập và sử dụng dữ liệu của mình. Hỗ trợ 28 thứ tiếng và có khả năng mã hoá lên đến gần 180 loại file, người dùng rất khó phát hiện ra WannaCry cho đến khi nó đã vô hiệu dữ liệu và bắt đầu đòi tiền chuộc. Sau 3 ngày nạn nhân vẫn chưa chuyển khoản thì mức tiền chuộc sẽ tăng gấp đôi, hết thời hạn 7 ngày toàn bộ dữ liệu sẽ bị mất trắng.

Nguy hiểm hơn nữa WannaCry có khả năng “biến hình” rất mạnh, mỗi khi bị chặn loại mã độc này lại xuất hiện các biến thể mới có mức độ tàn phá cao hơn. Ghi nhận của hãng bảo mật Kaspersky Lab, đã xuất hiện ít nhất 2 biến thể và tác giả của chúng đều không phải là người đã tung ra WannaCry phiên bản đầu tiên.

Số liệu thống kê mới nhất cho thấy tới thời điểm hiện tại đã có hơn 300.000 máy tính tại 150 quốc gia trên toàn thế giới đã bị lây nhiễm Wannacry. Đáng chú ý, ước tính số tiền mà nạn nhân đã trả cho tin tặc để giải quyết hậu quả của mã độc đã lên tới hơn 70.000 USD nhưng chưa có trường hợp nào được khôi phục dữ liệu sau khi trả tiền chuộc.

Riêng ở Việt Nam, tính tới chiều 16/5, hệ thống giám sát của công ty an ninh mạng BKAV đã phát hiện hơn 1.900 máy tính bị nhiễm WannaCry. Trong đó có khoảng 1.600 máy tại các cơ quan, doanh nghiệp và khoảng 300 máy của người sử dụng cá nhân. Cũng theo cảnh báo của BKAV, có khoảng 4 triệu máy tính tại Việt Nam đang tồn tại lỗ hổng bảo mất khiến có thể nhiễm WannaCry bất cứ lúc nào.

Tới hiện tại, khi Wannacry đang từng bước được kiểm soát, câu hỏi về việc ai phải chịu trách nhiệm để cơn “đại dịch” này lây lan đã được đặt ra. Về phía Microsoft, hãng này chỉ ra rằng Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) là tác nhân gián tiếp gây ra vụ tấn công của mã độc nói trên.

Hãng phần mềm số 1 thế giới cho rằng NSA đã phát triển một công cụ riêng để thu thập lỗ hổng từ hệ điều hành Windows nhưng không hề thông báo lại để tiến hành sửa chữa. Vì vậy khi công cụ trên bị rò rỉ, tin tặc đã sử dụng nó để tạo ra các cuộc tấn công.

Chỉ trích này không phải vô lý nếu biết cuối năm 2015, NSA đã thừa nhận cơ quan này chỉ tiết lộ 91% lỗ hổng mà họ phát hiện, phần còn lại được giữ để tạo ra “vũ khí không gian mạng”. Còn theo thông tin từ Reuters, các quan chức chính phủ đã dùng lỗ hổng zero-days nhằm phục vụ mục đích riêng, như tạo ra Elternalblue và giờ là WannaCry. Tuy nhiên, công cụ này đã bị nhóm tin tặc Shadow Brokers đánh cắp và phát tán lên mạng.

Còn về phía hãng bảo mật Hauri (Hàn Quốc) lại cho rằng Triều Tiên đã đứng sau các đợt tấn công của WannaCry. Cùng quan điểm, các hãng bảo mật uy tín khác trên thế giới như Symantec và Kaspersky Lab cũng tìm thấy những điểm tương đồng giữa mã độc WannaCry trong vụ tấn công mạng mới đây và các vụ tấn công trước đó nghi do Triều Tiên tiến hành.

Từ những hậu quả mà WannaCry gây ra, thêm một lần nữa việc nâng cấp các bản vá cho hệ điều hành Windows để ngăn chặn các lỗ hổng có thể bị tin tặc khai thác cho đến việc tự trang bị các phần mềm bảo mật trên máy tính cá nhân lại chở nên cấp thiết hơn bao giờ hết. Việc tự bảo vệ mình sẽ giúp thiệt hại được giảm xuống tối thiểu khi có những đợt tấn công tương tự như của WannaCry.

Dòng sự kiện: